De nos jours, toute activité humaine est profondément associée aux systèmes informatiques. Cette technologie informatique est implémenté dans toutes les applications du domaine de la santé, de l'éducation, de la banque, des logiciels et du marketing. Mais vous pourriez vous demander comment les organisations sécurisent leurs informations et comment vos transactions bancaires restent confidentielles. La réponse à tout cela est la «cryptographie». Près de 90% des sites Internet mettent en œuvre l'un ou l'autre type de service de cryptographie pour gérer leurs données sensibles. En outre, la cryptographie sécurise les informations Gmail dans un format crypté car ces données flottent dans les centres de données Google. Ainsi, la cryptographie est la caractéristique fondamentale pour protéger les informations partagées.

Qu'est-ce que la cryptographie?

La cryptographie est la méthode de transmission de données et de communications sécurisées via quelques codes afin que seule la personne à destination connaisse les informations réelles qui sont transmises. Cette forme de processus intercepte l'accessibilité non autorisée des données. Donc, en clair, le nom lui-même indique que «crypte» fait référence à «caché» à «écriture». Le codage des informations en cryptographie suit des hypothèses mathématiques et quelques calculs décrits comme des algorithmes. Les données codées sont transmises de sorte qu'il est difficile de trouver les données d'origine. Ces ensembles de règles sont utilisés dans les procédures de signature numérique, d'authentification pour sécuriser les données, de développement de clés cryptographiques et pour sauvegarder toutes vos transactions financières. La plupart du temps, la cryptographie est suivie par les organisations pour aller avec les objectifs de:

Vie privée - Les données transmises ne doivent pas être connues des parties externes, à l'exception de la personne visée.

Fiabilité - les données ne peuvent pas être modifiées pendant le stockage ou le transfert entre l'expéditeur et le destinataire sans aucune sorte de modification.

Non-répudiation - Une fois les données transmises, l'expéditeur n'a aucune chance de les refuser dans les phases ultérieures.

Authentification - L'expéditeur et le destinataire doivent tous deux contourner leur propre identité concernant les données transmises et reçues.

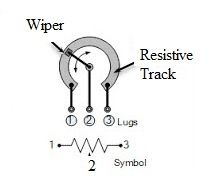

flux de base de cryptographie

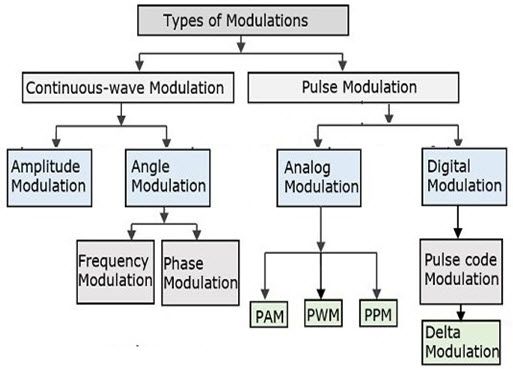

Types de cryptographie

Dans cryptographie , le cryptage des informations est classé en trois types, ceux-ci étant décrits ci-dessous:

Cryptographie à clé symétrique - Ceci est également appelé cryptographie à clé privée ou secrète. Ici, à la fois le destinataire de l'information et l'expéditeur utilisent une seule clé pour crypter et décrypter le message. Le type de cryptographie fréquemment utilisé dans cette méthode est AES (Advanced Encryption System). Les approches mises en œuvre à travers ce type sont complètement rationalisées et plus rapides aussi. Peu de types de cryptographie à clé symétrique sont

- Bloquer

- Chiffrement de bloc

- DES (système de cryptage des données)

- RC2

- IDÉE

- Blowfish

- Chiffrement de flux

cryptage symétrique

Cryptographie à clé asymétrique

Ceci est également appelé cryptographie à clé publique. Il suit une méthode variée et protégée de transmission d'informations. En utilisant quelques clés, l'expéditeur et le destinataire utilisent les processus de cryptage et de décryptage. Une clé privée est stockée avec chaque personne et la clé publique est partagée sur le réseau afin qu'un message puisse être transmis via des clés publiques. Le type de cryptographie fréquemment utilisé dans cette méthode est RSA. La méthode de la clé publique est plus sécurisée que celle d'une clé privée. Peu de types de cryptographie à clé asymétrique sont:

- RSA

- DSA

- PKC

- Techniques de courbe elliptique

cryptage asymétrique

Fonction de hachage

Prendre la longueur arbitraire du message comme entrée et fournir une longueur fixe de la sortie est l'algorithme suivi d'une fonction de hachage. Il est également appelé équation mathématique en prenant des valeurs numériques en entrée et en produisant le message de hachage. Cette méthode ne nécessite aucun type de clé car elle fonctionne dans un scénario à sens unique. Il existe différents cycles d'opérations de hachage et chaque cycle considère l'entrée comme un tableau du bloc récent et génère l'activité du dernier cycle en tant que sortie. Peu de fonctionnalités du hachage sont:

- Résumé des messages 5 (MD5)

- RIPEMD

- Tourbillon

- SHA (algorithme de hachage sécurisé)

fonction de hachage

Outils de cryptographie

Cryptographie Les outils sont plus utiles dans les situations de confirmation de signature, de signature de code et pour effectuer d'autres activités de cryptographie. Voici les outils de cryptographie largement utilisés.

Jeton de sécurité

Ce jeton est utilisé pour vérifier l'utilisateur. Un jeton de sécurité est censé être chiffré pour effectuer un échange d'informations protégé. En outre, il fournit l'état complet du protocole HTTP. Ainsi, le jeton formulé côté serveur est utilisé par un navigateur pour continuer avec l'état. En général, c'est la méthode qui se déplace avec l'authentification à distance.

JCA

C'est l'outil utilisé pour autoriser le processus de cryptage. Cet outil peut être appelé bibliothèques cryptographiques Java. Ces bibliothèques Java sont incluses avec des activités prédéfinies où celles-ci doivent être importées avant l'implémentation. Bien qu'il s'agisse de la bibliothèque Java, elle fonctionne en proportion avec d'autres frameworks et prend ainsi en charge le développement de plusieurs applications.

SignTool.exe

Il s'agit de l'outil populaire principalement utilisé par Microsoft pour signer les fichiers. L'ajout d'une signature et d'un horodatage à tout type de fichier est la principale fonctionnalité prise en charge par cet outil. Avec l'horodatage dans le fichier, il détient la capacité d'authentifier le fichier. L'ensemble de la fonctionnalité de SignTool.exe garantit une fiabilité accrue du fichier.

Docker

En utilisant docker, on peut créer d'énormes applications. Les informations conservées dans le docker sont entièrement dans un format crypté. En cela, la cryptographie doit être strictement suivie pour se déplacer avec le cryptage des données. De plus, les fichiers et les informations sont cryptés, ce qui ne permet à personne d'accéder aux choses sans clé d'accès exacte. Docker est également envisagé comme stockage cloud permettant aux utilisateurs de gérer les informations sur un site dédié ou partagé serveur .

CertMgr.exe

Il s'agit du fichier d'installation tel qu'il est au format d'extension .exe. CertMgr tient bon pour la gestion de divers certificats. Parallèlement à cela, il gère même les CRL où il s'agit de listes de révocation de certificats. L'objectif de la cryptographie dans le développement de certificats est de s'assurer que les informations échangées entre les parties sont plus protégées et cet outil prend en charge l'ajout de bits supplémentaires dans la protection.

Authentification à l'aide de la clé

Ici, les informations cryptées doivent être décryptées via des clés. Les informations normales sont facilement comprises par tout le monde alors que les informations cryptées ne sont connues que de l'utilisateur destiné. Cet outil dispose de deux types de techniques de cryptage et ce sont:

- Cryptographie à clé symétrique

- Cryptographie à clé asymétrique

Ainsi, les outils de cryptographie sont principalement utilisés dans toutes les activités sécurisées et il existe de nombreux outils disponibles où les utilisateurs peuvent choisir celui en fonction de leurs besoins.

Algorithmes

Le algorithmes de cryptographie inclure les éléments suivants.

Dans ce domaine IoT, c'est la sécurité qui compte le plus. Bien qu'il existe de nombreux mécanismes de sécurité dans la pratique, ils n'ont pas la capacité de proposer des applications intelligentes actuelles, principalement pour les logiciels fonctionnant avec des équipements à ressources limitées. En conséquence, des algorithmes de cryptographie sont entrés en pratique, garantissant une sécurité renforcée. Ainsi, peu d'algorithmes cryptographiques sont les suivants:

Triple DES

Prenant le relais du mécanisme DES conventionnel, le triple DES est actuellement mis en œuvre dans les approches de sécurité. Ces algorithmes permettent aux hackers d'acquérir en fin de compte les connaissances à surmonter dans une approche facile. Telle était l'approche largement mise en œuvre par de nombreuses entreprises. Triple DES fonctionne avec 3 clés ayant 56 bits par clé. La longueur totale de la clé est un maximum de bits, alors que les experts soutiendraient qu'une intensité de clé de 112 bits est plus probable. Cet algorithme permet de créer une réponse de cryptage matériel fiable pour les établissements bancaires et également pour d'autres industries.

Blowfish

Pour remplacer les approches du Triple DES, Blowfish a été principalement développé. Cet algorithme de chiffrement divise les messages en horloges de 64 bits et chiffre ces horloges séparément. La caractéristique captivante de Blowfish est sa vitesse et son efficacité. Comme il s'agit d'un algorithme ouvert à tous, beaucoup ont tiré profit de sa mise en œuvre. Chaque champ d'application du domaine informatique, du logiciel au commerce électronique, utilise cet algorithme car il présente des fonctionnalités étendues pour la protection par mot de passe. Tout cela permet à cet algorithme d'être le plus important sur le marché.

RSA

L'un des algorithmes de cryptage à clé publique utilisés pour crypter les informations transmises via Internet. C'était un algorithme largement utilisé dans les méthodologies GPG et PGP. RSA est classé sous le type d'algorithmes symétriques car il effectue son opération à l'aide de quelques clés. L'une des clés est utilisée pour le cryptage et l'autre à des fins de décryptage.

Deux Poisson

Cet algorithme implémente des clés pour assurer la sécurité et comme il relève de la méthode symétrique, une seule clé est nécessaire. Les clés de cet algorithme ont une longueur maximale de 256 bits. Parmi les algorithmes les plus disponibles, Twofish est principalement connu pour sa rapidité et sa parfaite implémentation à la fois dans les applications matérielles et logicielles. En outre, il s'agit d'un algorithme ouvertement accessible et a été exécuté par beaucoup.

AES (norme de cryptage avancée)

Il s'agit de la technique d'algorithme la plus fiable de l'administration américaine et de nombreuses autres entreprises. Même si cela fonctionne efficacement sous forme de cryptage 128 bits, 192 et 256 bits sont principalement utilisés pour d'énormes activités de cryptage. Étant si invulnérable à tous les systèmes de piratage, la technique AES reçoit de nombreux applaudissements pour le cryptage des informations dans le domaine privé.

Applications de la cryptographie

Applications pour cryptographie comme ci-dessous.

Traditionnellement, la cryptographie n'était mise en œuvre qu'à des fins de sécurisation. Sceaux de cire, signatures à la main et quelques autres types de Sécurité des méthodes étaient généralement utilisées pour garantir la fiabilité et l'exactitude de l'émetteur. Et avec l'arrivée des transmissions numériques, la sécurité devient plus essentielle, puis les mécanismes de cryptographie ont commencé à dépasser son utilisation pour maintenir le plus grand secret. Quelques-unes des applications de la cryptographie sont décrites ci-dessous.

Pour maintenir le secret dans le stockage

La cryptographie permet de stocker les données cryptées permettant aux utilisateurs de rester à l'écart du trou majeur de contournement par les pirates.

Fiabilité dans la transmission

Une approche classique qui permet la fiabilité consiste à effectuer une somme de contrôle des informations communiquées puis à communiquer la somme de contrôle correspondante dans un format crypté. Lorsque la somme de contrôle et les données cryptées sont reçues, les données sont à nouveau totalisées et comparées à la somme de contrôle communiquée après le processus de décryptage. Ainsi, des mécanismes cryptographiques efficaces sont plus cruciaux pour assurer la fiabilité de la transmission des messages.

Authentification d'identité

La cryptographie est fortement liée à l'approche de l'utilisation des mots de passe, et les systèmes innovants utilisent probablement des méthodes cryptographiques puissantes ainsi que les méthodes physiques des individus et des secrets collectifs offrant une vérification très fiable de l'identité.

Exemples

Le exemples de cryptographe y inclure les éléments suivants.

L'un des exemples les plus importants de cryptage cryptographique de nos jours est le cryptage de bout en bout dans WhatsApp. Cette fonctionnalité est incluse dans WhatsApp via le modèle d'asymétrie ou via des méthodes de clé publique. Ici, seul le membre destiné connaît le message réel. Une fois l'installation de WhatsApp terminée, les clés publiques sont enregistrées auprès du serveur, puis les messages sont transmis.

La prochaine application en temps réel de la cryptographie est la signature numérique. Dans la situation où deux clients sont nécessaires pour signer des documents pour une transaction commerciale. Mais lorsque deux clients ne se rencontrent jamais, ils peuvent ne pas se croire. Le cryptage des signatures numériques garantit une authentification et une sécurité améliorées.

Alors que les cyberattaques progressent constamment, la sécurité doit être plus nécessaire et les méthodologies de cryptographie deviennent également plus importantes. Ces algorithmes cryptographiques non seulement laisser tomber les activités de piratage, mais ne montre aucune possibilité pour ces activités d'émerger. Avez-vous une idée de quels sont les autres outils et technologies disponibles dans les scénarios cryptographiques?